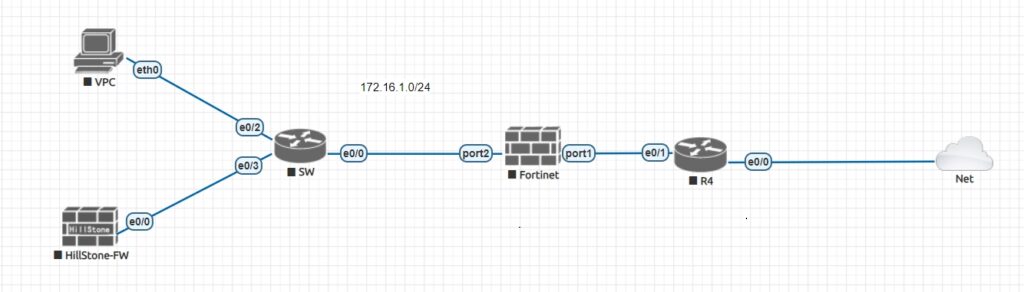

拓扑如上,net网络桥接到了物理机网卡,可通过防火墙port1接口管理到防火墙。

vpc:ip为172.16.1.10,模拟内网上网用户

Hillstone-FW:ip为172.16.1.20,模拟对外提供服务的服务器

飞塔虚拟化防火墙版本 为7.2.0,port1接口默认为dhcp模式。

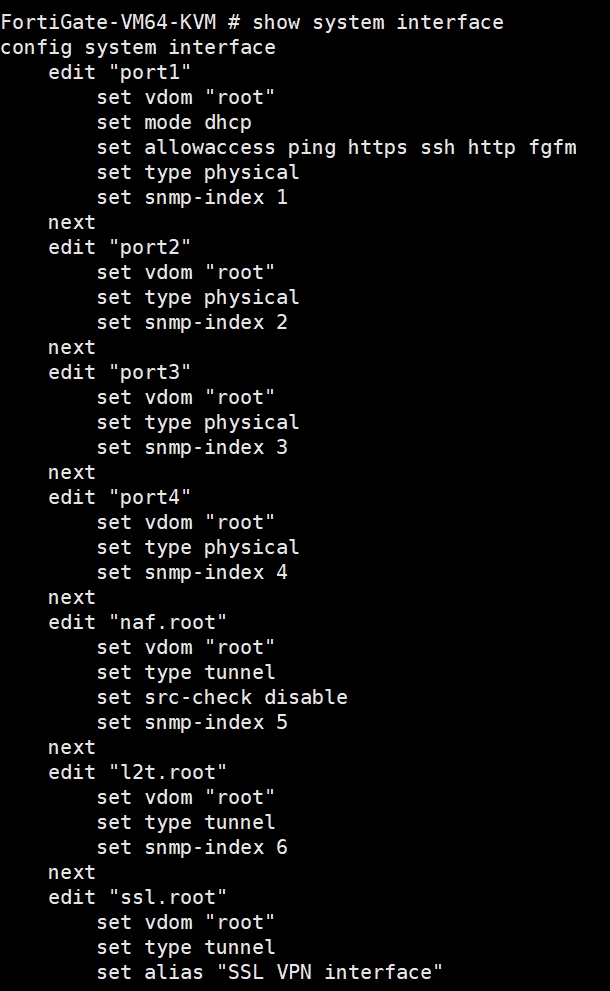

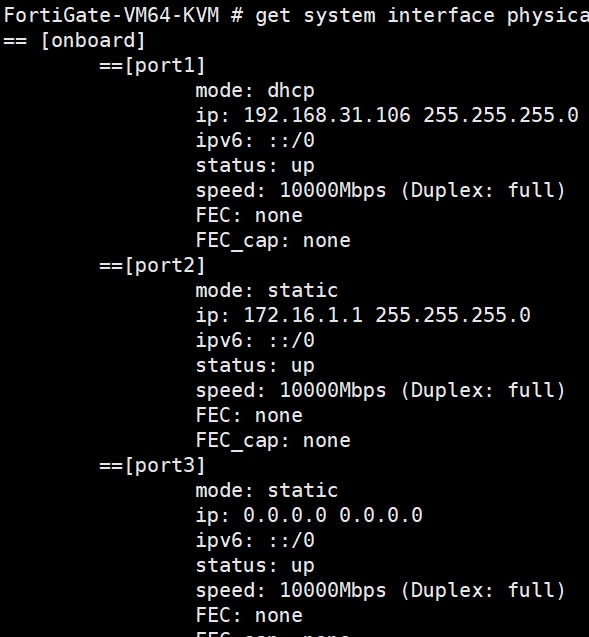

连接到防火墙的命令行界面后,可使用下述命令查看接口状态及配置。

get system interface physical

show system interface

查询到防火墙的接口port 1的IP后,可使用web来登录到防火墙上,后续配置可通过web来配置。

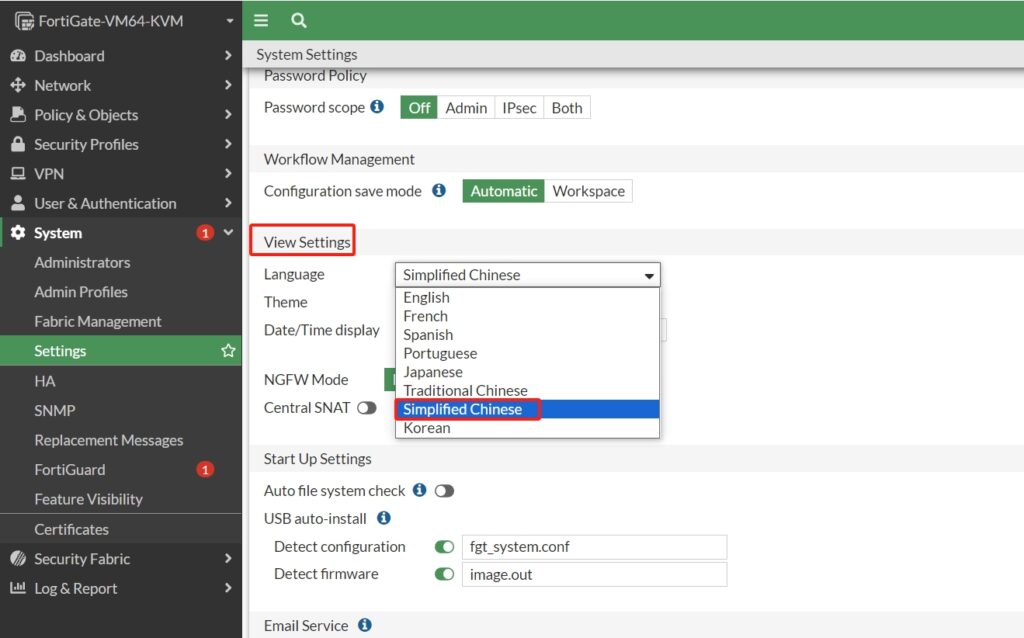

- 修改默认语言

在System-Settings-View Settings-Language中选择Simplified Chinese

- 配置内网接口port2

在网络-接口中编辑port2

| 寻址模式 | 手动 |

| IP/网络掩码 | 172.16.1.1/24 |

| 管理访问-IPv4 | 指定该接口可使用的管理方式,建议内网口开启https、ping、ssh |

- 配置策略,允许vpc上网

在策略&对象-防火墙策略中新建策略

| 名称 | 自定义,本次配置为 permit-lan-to-wan |

| 流入接口 | port2 |

| 流出接口 | port1 |

| 源地址 | 新建地址簿,172.16.1.0/24 |

| 目的地址 | all |

| 服务 | all |

| 动作 | 接受 |

| 检测模式 | 基于流 |

| 启用NAT | 勾选 |

| IP池配置 | 使用流出接口地址 |

- 配置SNAT(可选)

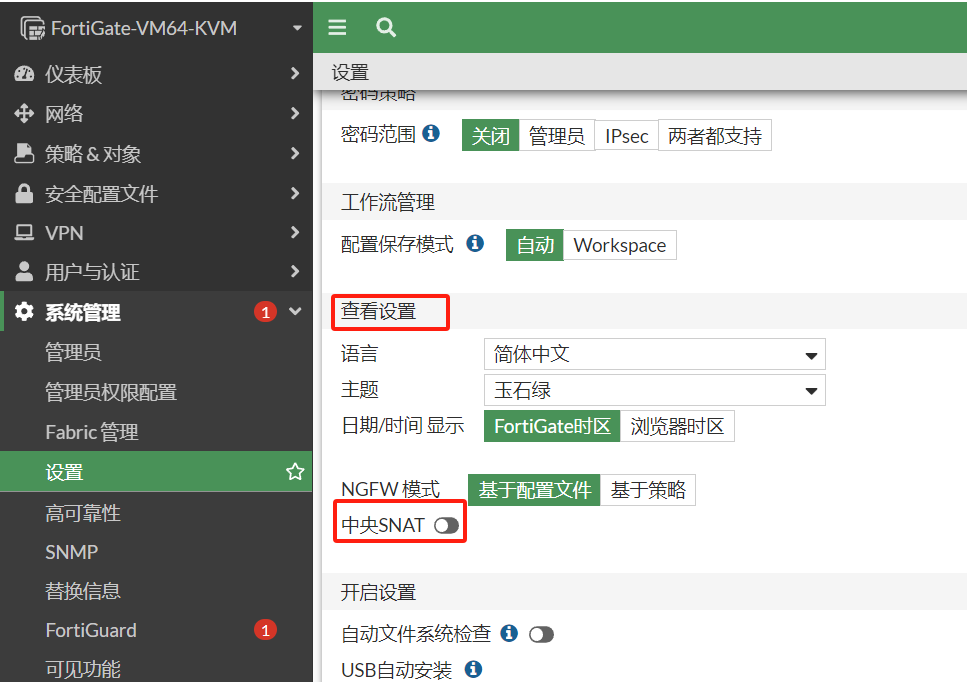

飞塔防火墙的SNAT默认是在策略中配置,也可以启用中央SNAT,在单独的SNAT配置页面中配置snat策略。

系统管理 - 设置 - 查看设置

勾选 中央SNAT 后,会在策略&对象中出现中央SNAT选项。点击新建后,

| 流入接口 | port 2 |

| 流出接口 | port 1 |

| 源地址 | 新建地址簿,172.16.1.0/24 |

| 目标地址 | all |

| 启用NAT | 默认,勾选 |

| IP池配置 | 默认,使用流出接口地址 |

| 协议 | 默认,any |

- 路由

在网络-静态路由中,点击新建

| 目标地址 | 子网,0.0.0.0/0.0.0.0 |

| 网关 | 指定,192.168.31.1 |

| 接口 | port1 |

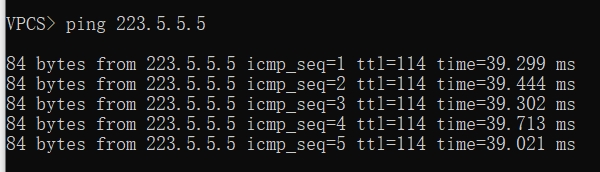

- vpc上网测试

- DNAT配置。

将172.16.1.20的443端口映射到192.168.31.106的8443端口上。在策略&对象 - DNAT和虚拟IP中,点击新建

| 名称 | 自定义,本次配置为dnat-hillstone |

| 接口 | 可选,建议绑定接口,port1 |

| 类型 | 静态NAT |

| 外部IP地址/范围 | 192.168.31.106 |

| 映射到IP地址/范围 | 172.16.1.20 |

| 端口转发 | 勾选 |

| 协议 | TCP |

| 端口映射类型 | 一对一 |

| 外部服务器端口 | 8443 |

| 映射到IPv4端口 | 443 |

强烈建议在配置VIP时,选择绑定接口,这样可以防止VIP在其他接口响应ARP导致的网络问题。

在策略中放通DNAT流量

注意,飞塔防火墙的放通映射流量时的目的地址是服务器的地址,目的端口是服务器的端口。

- DNAT测试